SOC - ублюдская хрень | как я работал в soc'e | it's WORKER

SOC - страшный сон хакера или как я работал в SOC'e

Изучая информационные технологии мы все чаще встречаемся с система защиты, но что если защита будет не на программном уровне, а на уровне человека?

SOC (Security Operations Center) - команда специалистов по информационной безопасности отвечающая за мониторинг/расследование и реагирование инцидентов иб.

Говоря про SOC в первую очередь нужно понимать как работают процессы выстроенные там, какими методами пользуются аналитики при расследовании и как выглядит заключение специалистов.

В этой статье я опишу свой личный опыт работы.

само собой без уточнений в датах, атаках на клиенты и тд...

- Прохождение отбора

- Типичный рабочий день

- Как выглядит сеть клиентов

- Анализ инцидентов

- Поиск руками - Threat Hunting

- Способы обхода

Прохождение отбора

При поиске работы на hh[.]ru вы откликаетесь на вакансии и среди 1000 отказов вы видите заветное сообщение:

Если вы думаете что это победа, вы очень сильно ошибаетесь. После того как вы связываетесь с HR, вам назначают тех.собес( тут по подробнее )

Само Техническое собеседование состоит из 3-4 этапах:

- Теоретические вопросы (SIEM,WAF,DDoS...)

- Практическое задание (Анализ инцидента по логам)

- Поговрить по душам с тим-лидом

- Полиграф =)

На первом этапе все совсем просто, спрашивают про предеущий опыт, блоки вопросов для того чтобы отсеивать массу(СЕТИ,ПРОГРАММИРОВАНИ,ИБ)

Если интересно какие именно вопросы на первом этапе можете отписать ниже, напишу блок который спрашивали у меня

Второй этап является самым важным, тут и выноситься 99% решения.

Анализ инцидента - дается пачка сырых (не обработанных) логов с условного windows сервера / логи wiershark / логи IDS

В именнитых РУ ИБ компаниях (не буду уточнять каких) один из моих бывших коллег проходил собесы, тех задание выглядило примернно так:

Да да, это РУ ИБ компания (одна из самых популярных) и сама практическая часть написана на английском ( что кстати входит в требования кандидата ), и дается на нее 3 дня.

1. Система обнаружения вторжений (IDS) обнаруживает сетевую атаку, исходящую с IP-адреса

, принадлежащего подсети ПК пользователя. Предложите эффективные подходы (чем больше, тем лучше) для определения

пользователя, который был зарегистрирован на этом компьютере к моменту обнаружения этой атаки. Предложите способы

(чем больше, тем лучше) для определения местоположения этого компьютера.

2. У вас есть корпоративные журналы веб-прокси (например, McAfee Web Gateway, Blue Coat и т.д.).

Предложите алгоритм анализа этих логов для выявления успешных компрометаций и

действий после эксплуатации.

3. Наиболее частые сценарии компрометации Windows связаны с использованием

инструментов дампа хэша паролей. Централизованный сбор всех журналов с серверов и рабочих станций

позволяет предложить сценарии обнаружения (чем больше, тем лучше) использования

инструментов хэш-дампа. Как можно обнаружить дальнейшее незаконное использование украденных учетных данных?

4. У вас есть журнал.Что вы можете сказать о каждой строке?

~#В журналах прокси-сервера с ПК пользователя был обнаружен доступ к URL-адресу, классифицированному как "Вредоносный сайт" (сайты, на которых размещено вредоносное

программное обеспечение).

a. Предложите сценарий реагирования на инцидент в связи с этим инцидентом

b. В каких других журналах (журналах других систем) какую информацию можно найти для

более тщательного расследования этого инцидента?

c. Принимая во внимание классическую "Attack kill chain", какой стадии атаки

соответствует данный инцидент? Как понимание стадии Attack kill chain влияет

на наш план реагирования на инцидент?

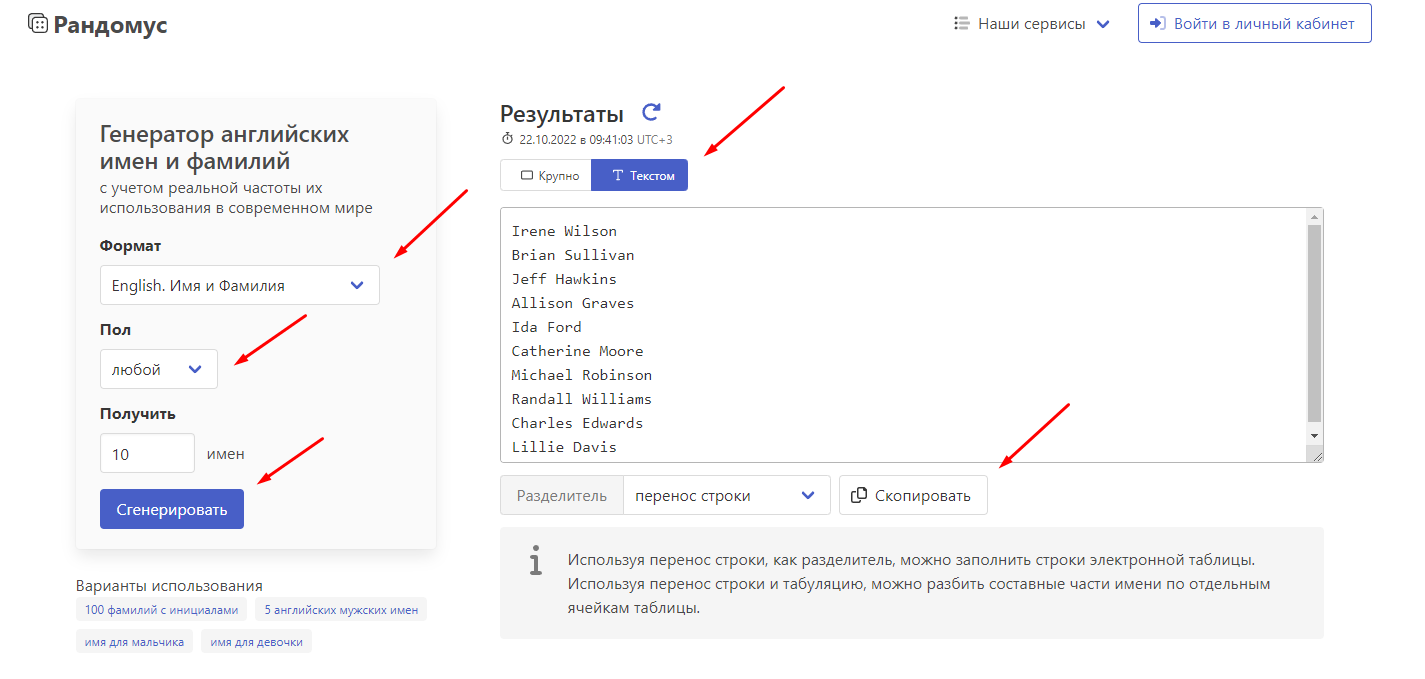

Так же куда без написание скриптов-)

Напишите скрипт на Python, который генерирует случайную строку определенной длины с определенным

первым байтом хэша MD5 и сохраняет эту строку в файле с определенным именем.

Параметрами скрипта (значения по умолчанию указаны в круглых скобках) являются: длина или случайная строка (10), первый байт случайной строки MD5 (0x00), имя файла, в который будет сохранена случайная строка

(randomfile.txt).

Ура, мы все сделали, отправили и даже поговорили по душам с тим-лидом, что уже можно ловить хацкеров?

И вот на этом моменте 65% поситителей этого форума отправляются домой с сообщением "Мы вам перезвоним позже..."

Потому что следующий этап полиграф, который Я проходил =_0

На вас цепят кучу датчиков и калибруют аппарат, очень интересно как он работает:

Вам дают выбрать любой листок на котором цифры от 1 до 10 и говорят бери любой, не показывая человеку за полиграфом нужно отвечать на все что нет эта цифра не моя.

Поясню(?) -

-У вас цифра 6

-Вас спрашивают ваша цифра это 1?

- Нет не моя

- Ваша цифра это 2

- Нет не моя

- Ваша цифра это 6

- Нет не моя

Смысл в том, что вы должны соврать, а полиграф понять на какой цифре вы врете.

После калибровки вам задают одни и те же вопросы которые еще 100 раз будут повторяться, это нужно для статистики

10 раз у вас спросят вы курите?

10 раз вы ответите нет

6 раз полиграф покажет что вы врете

4 раза полиграф покажет что вы говорите правду

Ну тут уже можно сделать вывод самому.

Начиная с душных вопросов (про нарко,алко,лудоманию) через час вы будете отвечать на самое интересное.

- Вы когда либо сотрудничали со спец.службами (как то так будет поставлен вопрос)?

- Вы совершали взломы информационных систем?

- Учавствуете ли вы в каких либо хакерских групировках?

- Когда либо вы создавали/распростроняли вредоносное ПО?

- Являетесь ли вы активным участником интернет форумов?

- Вы имеете какое либо отношение к "Название конкурирующих ИБ компаний"?

- Вас прислаи сюда для утечки информации?

и тд.

Если заключение полиграфа будет в вашу сторону, поздровляю вы теперь сотрудник Сока. Кстати как я потом узнал большенство отказов по полиграфу было из за нарко прошлого испытуемых, так же были случаии когда одна ИБ компания отправляла своих сотрудников в другую(для утечки и тд.)

После всего этого ада вы получаете Job offer - где прописан ваш оклад и вы выходите в офис. Что касается меня я получал в районе (140-180к руб).

Типичный рабочий день

В SOC'ах чаще всего 2 вида рабочих смен. 5/2 с 9-18 или 2/2 c ночными по 12ч(1 в день, 1 ночь, отсыпной, выходной)

Как я знаю почти во всех нормальных SOC/CERT аналитии работают 24/7.

Приходим в офис чай,кофе,сижка. Садимся за комп.

И тут мы начинаем работать с такими вещами как SIEM/IDS(IPS)/KSC/AD

80% рабочего времени вы будете проводить в SIEM.

SIEM (Security information and event management, «управление событиями и информацией о безопасности»)

На рынке много SIEMок, но чаще всего в РУ используются ELK(Elastisearch,logstash,kibana), MaxPatrol SIEM (positive technologies), Qradar Siem(IBM), Wazuh SIEM.

Я буду касаться ELK т.к. он опенсурс.

В дашбордах вы как аналитик будете видить в лайв тайме все что происходит в сетях компаний который вы защищаете, тут надо пояснить что в дашбордах которыми 80% времени пользуются аналитики видны не какие то ивенты с их описаниями, а конкретные инциденты

Допустим у клиента по каким-то невероятным причинам открытый наружу РДП(это просто пример, на самом деле я такого уже лет 300 не видел) и кто-то пытается сбрутить его. Вот тут как аналитик вы будете видеть инцидент, что что-то просиходит. Инциденты создаються по написанным правилам уже инженерами SIEM.

Алерты в дашборд для аналитиков летят когда больше n^число попыток подорбрать пароль, вот это n - написанно в правиле для event id.

Пример такого правила

ELK rule ssh_bruteforce_attack:

sequence by host.id, source.ip, user.name with maxspan=15s

[authentication where host.os.type == "linux" and event.action in ("ssh_login", "user_login") and

event.outcome == "failure" and source.ip != null and source.ip != "0.0.0.0" and source.ip != "::" ] with runs=10

[authentication where host.os.type == "linux" and event.action in ("ssh_login", "user_login") and

event.outcome == "success" and source.ip != null and source.ip != "0.0.0.0" and source.ip != "::" ]Мы не говорим что если условно 3 раза кто-то ввел неправельный пароль, то он злоумышленик, Провались чуть ниже уже в сырые логи можно понять кто что где и когда

Уже в сырых логах можно посмотреть скольо раз вообщем была попытка ввести пароль, с какого IP адреса, сами креды которыми пытались войти и тд.

Все тоже самое при запуске каких либо программ.

В таких инцах, видно учетку юзера, и что собственно он пытается запустить

Или же вдруг Антивирус детектит что то очень знакомое, код эксплойта

Вам прийдетья разгребать все эти и еще больше инциденты, кстати именно это и стало причиной моего увольнения все однообразно и скучно, почти 97% инцидентов, это фолзы(промахи).

Фактически там IDS/AV правильно все задетектили, но это там не злой американскй хакер, а тупой сисадмин компании которую вы защищаете, и на весь этот хлам нужно реагировать и в SOC'ах есть такая вещь как SLA, особенно в каких нибудь парашных SOC'ах еще и за это вам делают выговоры( как минимум я слышал это про СОК Ангары, где толком не платят, так еще и выносят мозги что слишком долго реагировал на инцидет)

Вот так примерно выглядит ваш рабочий день, что то случилось и вы пытаетесь понять фолз или атака, само собой это скучно, но иногда происходят настоящие атаки и это самая интересная часть работы.

Как выглядит сеть клиентов

Это нужно для понимания, как ИБ конторы покрывают весь сектор и мониторят как хосты с доступом в инет, так и бэкапы.

Прошу прощения за мое творчество, не могу публиковать мапу взаимодействия SOC с места моей работы, примерно выглядит все это так:

С той и другой стороны сидит человек ответсвтенный за ИБ, если у SOC'a это ИБшник, то у Компании часто либо совсем его нет, либо есть но его компитенций хватает только на "Хорошо сделаю" или еще лучше сисадмин.

На Windows хостах стоит win log beat агент, который собирает каждый чих системы

У Unix - Filebeat(Topbeat,Packetbeat)

Сервера управления антивирусом - на моей практике встречал KSC( Kaspersky Security Center )

Это все добро попадает в сыром виде в Log collector, и уже отуда начинает автоматизировано сбор, агрегация, индетефикация, парсинг, корреляция и тд.

Анализ инцидентов

Я хотел бы вам показать один из хороших примеров инцидента, как описанно ниже какая-то уз добавлена в группу Администраторов.

По логам становиться понятно, что воспользовавщись админской уз кто-то пропихнул учетку. Мы сразу же связались с владельцом учетки и спросили це ты? А он такой не-а. Вопрос кто, как и зачем если уже есть учетка админа?

К сожалению не могу прилогать скрины ниже этого инцидента т.к куча конкретики. Ip адреса, номера телефонов, данные от учеток, даже если закрасить боюсь что то упустить.. Надеюсь на понимание

Понимая что это не владелец учетки (добавил еще одну), начинаем сканировать хост касперским и паралельно изучать допалнительно логи IPS/IDS и искать в них хоть какой то намек на соединение с управляющим сервером, в тот же момент отрубив хост от домена + урезав ему и всем юзерам кто работал за этим хостом все права (деактивировать учетки) это нужно для того, если злоумышленик смог перепрыгнуть из сегмента где хосты Финансов в сегмент ИТ, не дать ему продвижения. Мы уже понимаем что часть хостов поражена и самое главное сохранить целостность бэкапов.

Кстати для фанатов DGA хотел напомнить что отлично видно в логах попытки поиска и подключения к управляющему серверу. Лучшее что вы можете сделать это пару попыток на подключения в неделю, так гораздо тяжелее выявить вредоносную активность и сопоставить это.

Проверив почти все на тот момент, я забыл самое главное, это узнать человек работает на удаленке или нет?

Как оказалось наш товарищь работал на удаленке и любил не лучшие сайты в клирнете, подцепив стилер или ратник, узнали его креды от VPN, ну и просто вошли под ним и начали изучать сеть, хацкеры явно были осведомлены о защите SOC'a, и как я понял они хотели создать еще одну админскую учетку в надежде что она не будет подпадать под правил и алерты не буду появляться, так же хацкеры проникли на шару и сделали очень четкий выстрел, они увидели папку на шаре где лежат админские тулзы и хранили там ратник, прикол в том что у антивирусов стоит так называемая слепая зона на такие шары, особенно такие шары админов-пентестеров(редтиммеров). Никто не хочет разгребать 2млн инцидентов тупо из за того что на шаре антивирус нашел образ кали линукс и начал внутрь него смотреть, поэтому для таких папок(да это не правильно) ставиться слепая зона, и ав не сканирует их.

Корото: угнали креды от впн-подключили-изучили-попытались-обоср#%&*(

Инцидент 2

Появляется инцидент в дашборде

Запуск kate.exe -> cmd.exe

Тяжело понять но окей, начав смотреть логи стало заметно что у этих всех процессов есть ветка, и process_creator:"********.exe" это дырявый крякнутый рдп менеджер, отписав главному технарю компании получаю ответ, что это программа нормальная все окей.

Приходиться писать целый отчет получать семпл малвари. Когда все свершилось и вирусный отчет был написан мы получили на руки факт использования старого (2014г) + крякнутого рдп менеджера + внутри которого дроппер это явно не уровень компании чей оборот состовляет 1-5млн$ в год. Вывалив это все на того технаря получаем + respect.

Конечно тут нету подробного описания использования условного wireshark, или анализа логов с сетевых обарудований, 80-95% времени это анализ логов в SIEM и те самые 5-20% это конкретнный анализ, тут уже используються такие монстры как Wireshark/IDA/x64dbg

Поиск руками - Threat Hunting

В современных реалиях SOC'a это называется когда делать нех**, чаще всего аналитики разгребают и тонут, эксперты расследуют сложные кейсы, вот тут и место для моих любимых L2 аналитиков.

SOC делит специалистов на 3 уровня:

- Аналитик L1

- Аналитик L2

- Эксперт L3

как вы уже поняли L2 занимается Threat Hunting'ом, но они так же берут на себя то, что не догоняют L1.

Threat Hunting - это процесс проактивного обнаружения вредоносной деятельности в компьютерных сетях.

Специалисты просто строят гипотезы и пытаються найти их. Как вы понимаете от этого не стоит ожидать большого выхлопа, но если это даст хотя бы раз результат, это окупит все мероприятие.

В той же самой Кибане можно искать везде все что хочешь, хочешь только у определенного клиента, хочешь ищи у всех файлы с определнным разрешением, вообщем фантазия тут может разгуляться.

Тут на самом деле все просто, т.к. у вас вероятнее всего не будет rdp к хостам определенных клиентов, вы можете искать по логам условно файлы с паролями определенного клиента(компании) client:"Alfa-bank" AND file_name:"Пароли" OR file_name:"passwords" OR file_name:"creds" и вуаля все файлы с названиями creds,passwords,Пароли у вас перед лицом, да это самый банальный пример, но тут как ваша фантазия разгуляется. Но могу сказать каждый раз когда я занимался этим я находил пароли от тестовых учеток, инжинерных учеток и даже креды админской уз.

Или как пример результат поиска всех хостов во всех сетях: переход по не защищенному ресурсу:

Уже от этих 230к можно оталкиваться и уменьшать выборку добавляя фильтры исключения.

Спообы обхода

Тема обхода сока тянет на отдельную статью, нужно понимать где и как вас могуть засечь, а возможно когда вы юзали эксплойт под фортик за вашим продвижением уже наблюдает команда специалистов на пару с реврес инженером/вирусным аналитиком.

1) Атаки в ночное время

Если SOC базируется конкретно в какой-то стране, то лучше что вы можете сдлеать это начинать свои приключения по ночам, просто потому что человеческий фактор и люди тоже хотят спать, да никто не спит, но чисто физически ночная усталость аналитика позволит вам проскочить.

2) DDoS SOC'а

В моей рабочей практии был момент когда SIEM ложилась спать, можно затронуть вообще любую вещь начиная от серверов с логами заканчивая панелями.

3) Маленькие шажки

не пытайтесь сразу начать сканировать хосты в локалке это сразу палиться

идите маленькими шажками, если попали на хост не пытайтесь закрепиться используя всякий хлам, вам нужны проверенные малвари, и детект должен состовлять 0/70

только так вы обманите системы защиты начиная от АВ, заканчивая IDS/IPS.

Спасибо всем кто дочитал до конца, и успехов в войне против SOC!

Тема официально спизженна. Автор это не осуждает и мне заебись, кто решит осудить - читайте дисклеймер в профиле)

МАРКЕТПЛЕЙС ЦИФРОВЫХ ТОВАРОВ

ТОП Записей

Также смотрите

6 важных шагов для обеспечения безопасности в ИнтернетеКак заработать в интернете: 7 способов преумножить свой доход🤑 Зарабатываем на обработке/перепродаже лидов — суть схемы строится на добыче, а после на реализации лида.Поиск КриптовалютыОбзор Partners House для монетизации сайтов и лендингов + отзывы вебмастеровЗаработок на фрилансе