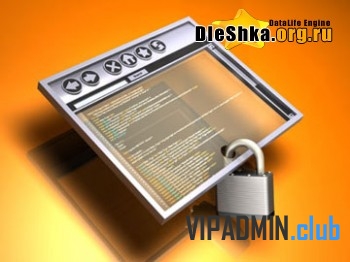

Предотвращение заливки shell`а

Способ защиты №1

Предотвращение заливки shell`а

engine/inc/files.php

найти:

$allowed_files = explode( ',', strtolower( $config['files_type'] ) );заменить на:

$allowed_files = explode( ',', str_replace(array("php","phtml", "htaccess"), md5(time() - rand(30,60)), strtolower( $config['files_type'] )));Способ защиты №2

Суть заключается в том,что злоумышленник получив доступ в админцентр,постарается разрешить загрузку php файлов, тем самым залить шелл на сайт.

Установка:

1. Открываем engine/inc/files.php и находим:

$allowed_extensions = array ("gif", "jpg", "png", "jpe", "jpeg" );

$allowed_video = array ("avi", "mp4", "wmv", "mpg", "flv", "mp3", "swf", "m4v", "m4a", "mov", "3gp", "f4v" );

$allowed_files = explode( ',', strtolower( $config['files_type'] ) );

$img_result_th = "";

$img_result = "";заменяем на:

$allowed_extensions = array ("gif", "jpg", "png", "jpe", "jpeg" );

$allowed_video = array ("avi", "mp4", "wmv", "mpg", "flv", "mp3", "swf", "m4v", "m4a", "mov", "3gp", "f4v" );

$allow_conf = str_replace("php",md5(time() - rand(30,60)),strtolower( $config['files_type'] ));

$allowed_files = explode( ',', $allow_conf );

$img_result_th = "";

$img_result = "";